4 minutes

OSINT - Básico na prática pt-br

OSINT - Básico na prática

Desafio Tryhackme

⚠️ Faça cadastro no site Tryhackme para participar do desafio.

TryHackMe | Cyber Security Training

Atalho Ferramentas úteis

⚠️ Confira esta página com diversas ferramentas úteis para OSINT, além de recomendações de livros, cursos e sites.

OSINT

O que é OSINT?

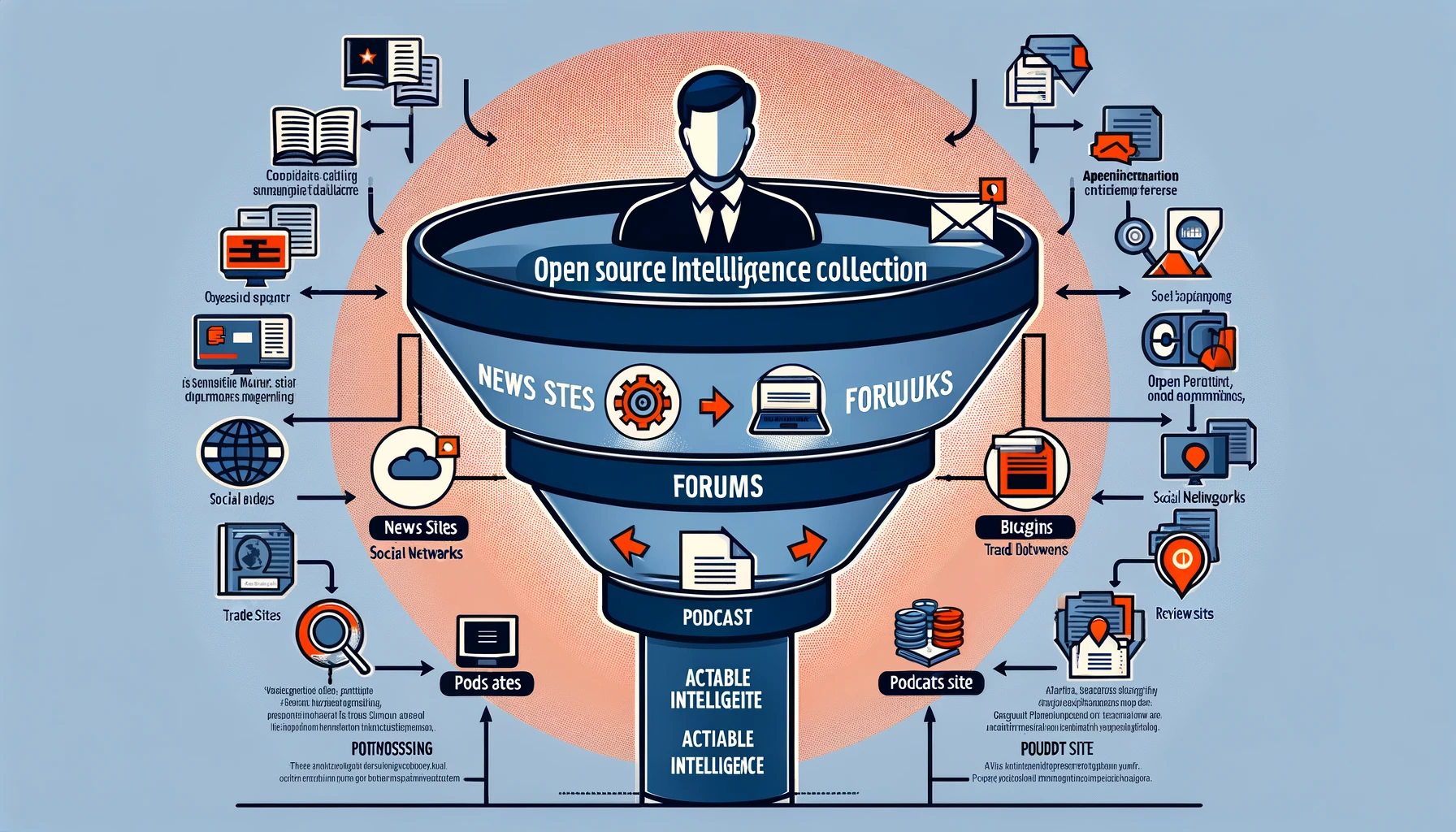

OSINT (Open Source Intelligence) é a prática de coletar e analisar informações de fontes públicas e disponíveis para qualquer pessoa. Essas fontes podem incluir:

- Internet: Sites da web, redes sociais, blogs, fóruns, e mais.

- Publicações e Mídia: Jornais, revistas, televisão, e rádio.

- Documentos Públicos: Registros governamentais, relatórios, pesquisas, e arquivos legais.

- Dados Geoespaciais: Mapas, imagens de satélite, e dados de GPS.

- Fontes Acadêmicas e Técnicas: Artigos científicos, teses, e patentes.

OSINT é amplamente utilizado por organizações de segurança, agências de inteligência, jornalistas, e empresas para obter insights e informações que podem ajudar na tomada de decisões, investigações e análise de riscos.

OSINT em Imagens

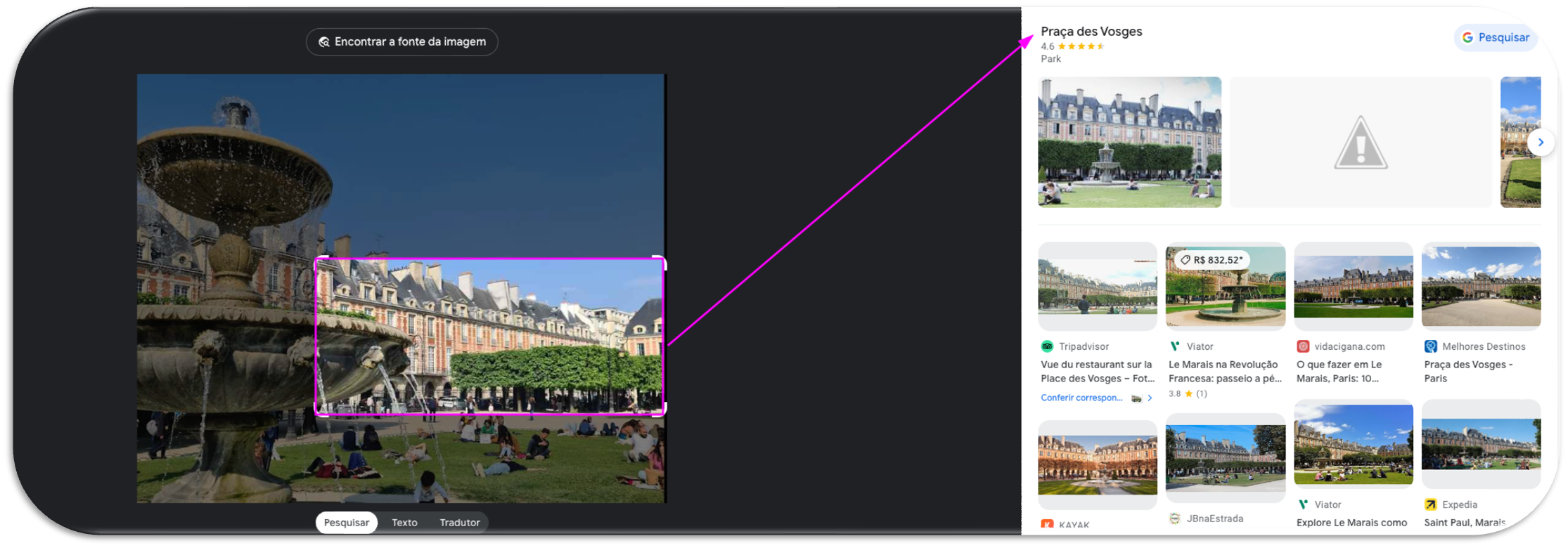

Utilize ferramentas como Google, Yandex e Bing para buscas reversas de imagens. Aqui estão algumas dicas:

- Metadados: Extraia informações como GPS, data de criação, tipo de câmera, etc.

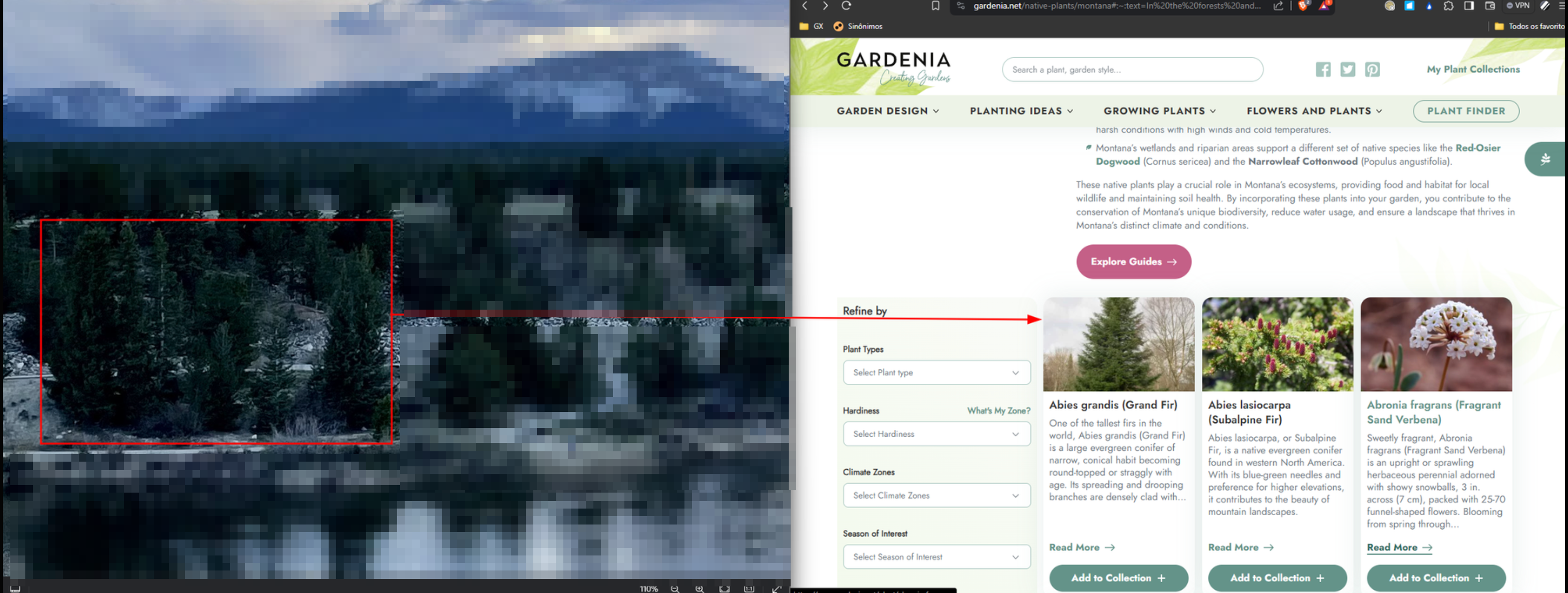

- Partes da Imagem: Em buscas mais complexas, analise pequenos detalhes, como vegetação ou arquitetura, para obter informações sobre localização.

⚠️ Nem sempre Metadata trazem informações de GPS exatas, logo a pesquisa reversa pode ajudar a identificar o local exato.

Em buscas mais complexas, partes menores como vegetação podem ser utilizadas para trazer uma localização geral. Por exemplo, identificar um tipo de árvore e pesquisar onde aquele tipo de arvore é natural, pode ser útil na identificação do local.

OSINT Usuário e Redes Sociais

Ferramentas como Sherlock e UserFinder, são ótimas para encontrar se um usuário tem conta criada em uma rede social.

⚠️ Essas duas precisam de uma máquina linux para instação.

Existem outras ferramentas online para busca de usuário:

https://www.social-searcher.com/

X (Twitter)

Algumas redes sociais fornecem uma ferramenta de busca avançada, o que é muito útil para buscar por certos períodos de tempo ou até palavras específicas.

No X é possível utilizar a busca avançada:https://x.com/search-advanced?lang=pt

OSINT Web

Fazer OSINT em uma página web pode ser um processo complexo, realizado em várias camadas. No entanto, vamos abordar aqui os métodos mais simples.

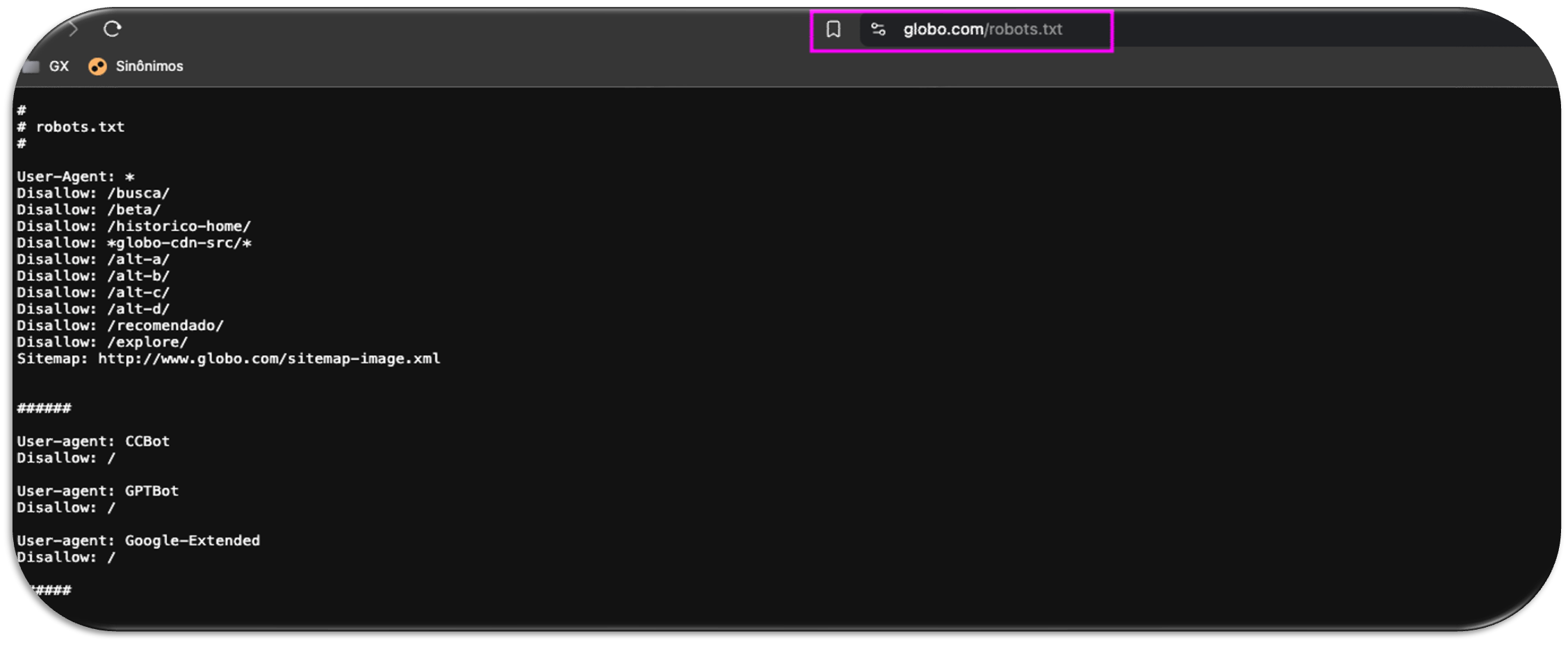

Um ponto inicial é verificar a existência do arquivo robots.txt. Esse arquivo contém informações sobre páginas que o administrador do site não deseja que sejam indexadas, ou seja, páginas que não serão encontradas pelo Google ou outros mecanismos de busca.

Então, sempre verifique se a página investigada possui um arquivo robots.txt e o que de interessante tem lá dentro.

Verificar as tecnologias utilizadas em um site também é uma boa prática.

Outra informação que podemos tirar em páginas da web são e-mails de usuários, uma ferramenta muito útil para isso é o Email-Extractor, com essa extensão é possível capturar e-mails em uma página web.

Outras ferramentas também podem ser utilizadas para encontrar e-mails como Hunter.io:

Find email addresses and send cold emails • Hunter

Google Dorks

Google Dorks, também conhecidos como Google Hacking, são consultas de pesquisa avançada que utilizam operadores especiais para encontrar informações específicas e muitas vezes sensíveis na web. Esses operadores permitem refinar buscas, revelar dados ocultos e acessar informações que normalmente não seriam facilmente encontradas através de uma pesquisa padrão.

Principais Operadores de Google Dorks

site:- Restringe a busca a um site específico.

- Exemplo:

site:example.commostra resultados apenas do site example.com.

intitle:- Busca páginas que tenham palavras específicas no título.

- Exemplo:

intitle:"login"retorna páginas com “login” no título.

inurl:- Busca páginas que tenham palavras específicas na URL.

- Exemplo:

inurl:adminretorna páginas com “admin” na URL.

filetype:- Restringe a busca a tipos específicos de arquivos.

- Exemplo:

filetype:pdfbusca apenas arquivos PDF.

cache:- Mostra a versão em cache de uma página.

- Exemplo:

cache:example.comexibe a versão em cache do site example.com.

Exemplos Práticos de Google Dorks

- Encontrando Páginas de Login

intitle:"login" inurl:admin- Esse dork procura por páginas de login administrativas, combinando a palavra “login” no título e “admin” na URL.

- Buscando Documentos Sensíveis

filetype:pdf "confidential"- Esse dork procura por arquivos PDF que contenham a palavra “confidential”.

- Descobrindo Câmeras de Segurança Online

intitle:"Live View / - AXIS"- Esse dork retorna feeds de câmeras de segurança que usam a tecnologia AXIS.

- Localizando Informações de Contato

site:example.com "contact us"- Esse dork encontra páginas de contato dentro de um site específico.

- Acessando Painéis de Administração

inurl:admin intitle:admin- Esse dork retorna páginas que provavelmente são painéis de administração.

Desafio

O desafio educativo criado para esse conteúdo foi realizado em duas ocasiões em 2024, na Globo Sec Week e na Pós Graduação em Defesa cibernética da Escola Superior de Guerra. Ambos desafios são iguais, alterando somente as flags.